Курсовая на тему Теория и методология защиты информации в адвокатской конторе

Работа добавлена на сайт bukvasha.net: 2014-07-23Поможем написать учебную работу

Если у вас возникли сложности с курсовой, контрольной, дипломной, рефератом, отчетом по практике, научно-исследовательской и любой другой работой - мы готовы помочь.

Предоплата всего

от 25%

Подписываем

договор

МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ АГЕНТСТВО ПО ОБРАЗОВАНИЮ

ЮЖНО-УРАЛЬСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ

ФАКУЛЬТЕТ «ЭКОНОМИКИ И ПРЕДПРИНИМАТЕЛЬСТВА»

По курсу: Теория информационной безопасности и методология защиты информации (ТИБиМЗИ)

Тема: «ТЕОРИЯ И МЕТОДОЛОГИЯ ЗАЩИТЫ ИНФОРМАЦИИ В АДВОКАТСКОЙ КОНТОРЕ»

Работу выполнил:

студентка гр. ЭиП-284

Баликаева Ю.А.

Работу проверил:

Астахова Л.В.

Челябинск

2008

Содержание

1. Введение

1.1. Краткая характеристика (паспорт) предприятия

1.2. Обоснование актуальности проблемы защиты информации в адвокатской фирме

1.3. Цели

1.4. Задачи

2. Заключение

2.1. Концепция защиты информации в адвокатской фирме «Юстина»

2.2. Оценка степени важности полученной информации

3. Рекомендации

4. Информационно-аналитический обзор

4.1. Цели и задачи защиты информации в адвокатской конторе

4.2. Объекты и предметы защиты в адвокатской конторе

4.3. Факторы, влияющие на защиту информации в адвокатской конторе

4.4. Угрозы защищаемой информации в адвокатской конторе

4.5. Источники, виды и способы дестабилизирующего воздействия на защищаемую информацию

4.6. Причины дестабилизирующего воздействия на защищаемую информацию в адвокатской конторе

4.7. Каналы и методы несанкционированного доступа к защищаемой информации в адвокатской конторе

4.8. Основные направления, методы и средства защиты информации в адвокатской конторе

4.9. Организация комплексной системы защиты информации в адвокатской конторе

5. Источники информации и оценка их надежности

5.1. Список выявленной литературы

5.1.1. Консультант–Плюс

5.1.2. Текущие библиографические указатели и реферативные журналы

5.1.3. Электронный каталог

5.1.4. Информационно–поисковые системы Интернет

5.1.5. Сплошной просмотр периодических изданий

5.2. Список использованной литературы

5.2.1. Вторичные источники

5.2.2. Первичные источники

5.2.3. Оценка надежности использованных источников

6. Недостающая информация

7. Основная и альтернативная гипотезы

1. Введение

1.1. Краткая характеристика (паспорт) предприятия

1. Адвокатская фирма "Юстина" (конецформыначалоформыРоссия,119019, г .Москва, Лебяжий переулок, д. 8/4, стр.1. Teл./факс: (495) 202-45-02, 202-35-25; 203-71-49, 203-43-53; 637-59-56, 637-26-51. E-mail: [email protected])

2. Фирма основана 25 марта 1992 года в городе Москве в форме товарищества юристов для оказания высококвалифицированных юридических услуг бизнесу.

3. Основной целью создания и деятельности фирмы было и остается предоставление юридических услуг российским и иностранным юридическим и физическим лицам в сфере бизнеса. Оказываемые услуги:

Защита интересов в суде

Фирма осуществляет представление и защиту интересов Клиента по любой категории дел во всех видах судопроизводства (арбитражных судах, судах общей юрисдикции, третейских судах, Конституционном Суде РФ, в Европейском Суде по правам человека) и на любых его стадиях.

Практика в области собственности

Специалисты Адвокатской фирмы «Юстина» по заданию Клиента осуществляют проведение юридических проверок (due diligence) предприятий, а также правовое сопровождение сделок с землей и другим недвижимым имуществом (изучение правоустанавливающих документов и «правовой истории» объекта недвижимости, выработка правовой концепции его приобретения, отчуждения, оптимизация налогообложения сделки, подготовка проекта договора, привлечение при необходимости нотариуса, оценщика, страховой организации).

Корпоративное право

Консультирование по любым вопросам корпоративных отношений. Подготовка правовой документации и организация проведения общих собраний акционеров крупных предприятий. Приобретение предприятий. Выработка рекомендаций по сохранению и защите собственности, организация учета и хранения прав собственника. Защита собственников предприятий от недружественных поглощений. Реструктуризация бизнеса. Сопровождение процесса приватизации государственных предприятий, акционерных обществ, созданных в порядке приватизации.

Налогообложение

Обжалование решений налоговых органов, действий должностных лиц в вышестоящих налоговых органах и судах. Обжалование нормативных правовых актов о налогах и сборах в судах. Защита интересов налогоплательщика путем обращения в Конституционный Суд РФ, в Европейский Суд по правам человека. Составление и подача заявлений, жалоб, других документов правового характера, представление интересов налогоплательщика в этих судах. Помощь руководству организаций и физическим лицам в принятии бизнес-решений, связанных с налогообложением. Правовой анализ документов, подготовка заключений, правовых позиций, выработка концепции защиты по сложным ситуациям и спорам (судебным делам) с налоговыми органами. Консультирование по вопросам налогообложения и ведения предпринимательской деятельности.

Медиация

Адвокаты Фирмы имеют опыт проведения согласительных процедур и участвуют в работе Объединенной службы медиации (посредничества) при РСПП.

Финансовое право, ценные бумаги

Оказание юридической поддержки компаниям, осуществляющим выпуск своих ценных бумаг, подготовка необходимых юридических документов. Рекомендации в области банковского права, в том числе при осуществлении международных финансовых операций. Правовое обслуживание банков и иных финансовых учреждений.

Антикризисные (банкротные) процедуры

Выработка рекомендаций по наиболее оптимальной процедуре банкротства предприятия-должника (внешнее управление, конкурсное производство), разработка концепции и сценария выбранной процедуры банкротства и ее правовое сопровождение.

Страхование

Выработка рекомендаций при подготовке сделок с участием страховых организаций. Оказание помощи в выборе типа страхования любого объекта – от сделки до недвижимого имущества. Представительство в арбитражных судах, судах общей юрисдикции при разрешении споров, связанных со страховыми отношениями.

Международное право

Правовая помощь при заключении контрактов и иных сделок с участием иностранных партнеров. Оказание услуг по разрешению вопросов, связанных с международным частным правом. Подготовка и правовая поддержка инвестиционных проектов.

Защита интеллектуальной собственности

Консультирование по вопросам владения, пользования, применения и распоряжения результатами интеллектуальной деятельности и другими, приравненными к ним объектами. Оказание правовой помощи в области авторского, патентного права, права на товарный знак и других средств индивидуализации участников гражданского оборота. Защита интеллектуальной собственности в суде.

Защита нематериальных благ (честь, достоинство, деловая репутация, доброе имя)

Правовая экспертиза перспективы защиты нематериальных благ. Представление интересов заказчика в суде.

Экологическое право

Консультирование по вопросам ответственности за экологические преступления. Участие в разработке проектов строительства промышленных объектов. Представительство в судебных инстанциях по вопросам применения экологического права.

Уголовное и административное право

Участие на предварительном следствии и в суде по уголовным делам в качестве защитника, представителя потерпевших, гражданских истцов и ответчиков. Защита интересов при производстве дел об административных правонарушениях, нарушениях таможенного и налогового законодательства. Представление прав и законных интересов руководителей компаний и граждан во всех правоохранительных и иных государственных органах в экстренных случаях с выездом на место конфликтной ситуации 24 часа в сутки. конецформыначалоформыконецформыначалоформыКроме этого, адвокатская фирма «Юстина» активно участвует в обучении юристов, менеджеров и других специалистов коммерческих организаций, частных предпринимателей основам гражданского права.

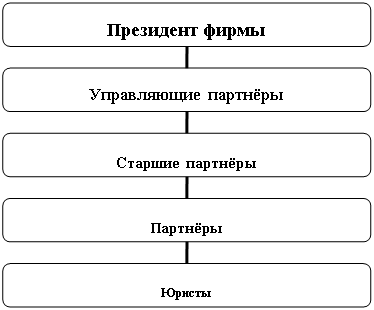

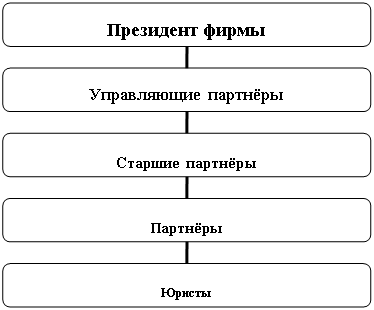

4. Организационная структура:

· Президент фирмы Буробин Виктор Николаевич

· Управляющие партнеры: конецформыначалоформыБуробин Виктор Николаевич, Бородин Сергей Вячеславович, Злобин Вадим Альбертович, Плетнев Владимир Юрьевич, Старовойтов Сергей Вальтерович, Степин Сергей Владимирович.

· Старшие партнеры:конецформыначалоформы Туктамишев Сергей Борисович, Федоров Ефим Петрович, Шаманский Олег Александрович

· Партнеры: Быковский Александр Васильевич, Вакула Владимир Васильевич, Гвоздяр Владимир Иванович, Гереев Артур Юсупович, Киселев Андрей Валентинович, Кривочкин Михаил Анатольевич, Малюгин Дмитрий Семенович, Неробеев Андрей Владимирович, Петров Сергей Борисович, Тарасенко Владимир Алексеевич, Поздняков Алексей Николаевич, Покусаев Илья Борисович, Скловский Константин Ильич, Сокол Павел Яковлевич, Томашевский Юрий Анатольевич, Чеблаков Дмитрий Сергеевич, Шубин Дмитрий Александрович

· Юристы: Буробина Екатерина Викторовна, Гренова Мария Геннадьевна, Казарез Павел Александрович, Каратеев Андрей Юрьевич, Кибенко Дмитрий Валерьевич, Леонькова Виктория Анатольевна, Луковников Константин Валерьевич

5. В составе фирмы сейчас 33 адвоката, 2 секретаря, 2 бухгалтера, 1 системный администратор, 2 охранника. «Юстина» состоит из дипломированных специалистов, среди которых доктора и кандидаты юридических наук, а также адвокаты со значительным опытом работы, профессиональный уровень которых подтвержден результатами практики. Партнеры фирмы являются членами Международного союза (Содружества) адвокатов и Федерального союза адвокатов России.

6. Средний доход предприятия за последние три года составляет примерно $ 245 тыс. Но при этом следует учитывать, что юридическая фирма уплачивает налоги в размере около 40% от чистой прибыли (доходы минус расходы). Кроме того, за счет получаемого вознаграждения адвокаты отчисляют средства на общие нужды адвокатской палаты; содержание соответствующего адвокатского образования; страхование профессиональной ответственности и иные расходы, связанные с осуществлением адвокатской деятельности.

7. Характеристика информационной системы предприятия.

Программно-аппаратные средства: система правового обеспечения LIGA; пакет Microsoft Office; 1С:Предприятие, Интернет-шлюз Advanced, биометрический турникет ТБИ 1.3, уличный комплект UPC-26-220(24), система видеонаблюдения внутри помещений, антижучки Профи (Antibug Profi): детекторы жучков и видеокамер, система сигнализации.

В офисе установлено 35 персональных компьютеров (у каждого адвоката свой, т.к. каждый занимается определенной отраслью права, + компьютер секретаря + компьютер системного администратора), 5 принтеров, 2 ксерокса, 2 сканера.

1С: Предприятие – это специализированная объектно-ориентированная система управления базами данных, предназначенная для автоматизации деятельности предприятия. В "Юстине" 1С-предприятие автоматизирует учетные задачи: кадровый учет, расчет зарплаты, бухгалтерский учет.

Для безопасного доступа пользователей локальной сети в Интернет, для защиты компьютеров от вторжений хакеров, вирусов, спама, точного подсчета трафика используется Интернет-шлюз Advanced на платформе Windows (от ИТ Энигма). В состав программного обеспечения входят прокси-сервер, межсетевой экран, антивирусная защита, система обнаружения атак, система анализа содержимого трафика, анти-спам, система построения VPN, система биллинга, система квотирования трафика.

Так как фирма хранит данные, не подлежащие разглашению (т.е. доступ к которым разрешен не всем), в фирме установлен биометрический турникет ТБИ 1.3. Человек, проходящий через турникет, автоматически сравнивается с базой данных людей, которым разрешен вход. Доступ разрешен только в случае совпадения лица человека с его трехмерной фотографией в базе данных. Изображения лиц, которым отказано в доступе, записываются для выявления попыток нарушения. Для защиты помещений – антижучки Профи (Antibug Profi): детекторы жучков и видеокамер и система видеонаблюдения внутри помещений.

На улице установлен уличный комплект UPC-26-220(24) для осуществления видеонаблюдения возле офиса. В комплект входит видеокамера, система термостабилизации, источник питания, коммутационная коробка. Расстояние передаваемого сигнала через видеолинию до1500 м , температура окружающей среды от -40С до +50С.

1.2. Обоснование актуальности проблемы защиты информации в адвокатской фирме

Эффективность современного предприятия (фирмы, организации и т.п.) сегодня всё больше определяется степенью использования информационных технологий в процессе его функционирования. Происходит непрерывное увеличение как объема информации, обрабатываемой в электронном виде, так и количества различных информационных систем. В связи с этим на передний план в задаче обеспечения безопасности предприятия выходит защита информации на предприятии.

Обеспечение защиты информации в адвокатской конторе предусматривает необходимость защиты нескольких видов тайн: адвокатской, коммерческой и персональных данных. Наиболее важной представляется защита адвокатской тайны, т.к. адвокат не может оказывать результативную профессиональную помощь доверителю без полного взаимопонимания. Доверитель должен чувствовать абсолютную уверенность в том, что вопросы, обсуждаемые с адвокатом, и предоставленная им адвокату информация останутся конфиденциальными, без каких-либо требований или условий. Это одно из условий необходимости защиты информации в адвокатской конторе. Но кроме этого в адвокатской конторе, как и в любой другой фирме, существует необходимость защиты и некоторых других видов конфиденциальной информации, а именно персональных данных и коммерческой тайны. В связи с этим система обеспечения информационной безопасности в адвокатской конторе является крайне важной.

1.3. Цели

Поэтому целью руководителя адвокатской конторы является обеспечение надежной защиты информации на предприятии для его нормального функционирования. Следовательно, моя цель, как аналитика, заключается в разработке концепции защиты информации в адвокатской фирме «Юстина», которая могла бы стать основой для формирования комплексной системы защиты информации на этом предприятии, при этом соответствовала требованиям к системе безопасности адвокатской конторы и помогала избежать неоправданных расходов и возрастания вероятности угроз.

1.4. Задачи

Для достижения поставленной передо мной цели мне необходимо решить следующие задачи:

1. Определить цели и задачи защиты информации в адвокатской конторе.

2. Определить основные объекты защиты на предприятии.

3. Определить предмет защиты на предприятии.

4. Определить и охарактеризовать факторы, влияющие на защиту информации на предприятии.

5. Выявить возможные угрозы защищаемой информации в адвокатской конторе и их структуру.

6. Выявить источники, виды и способы дестабилизирующего воздействия на защищаемую информацию на предприятии

7. Выявить причины дестабилизирующего воздействия на защищаемую информацию на предприятии.

8. Выявить каналы и методы несанкционированного доступа к защищаемой информации на предприятии. ФЕДЕРАЛЬНОЕ АГЕНТСТВО ПО ОБРАЗОВАНИЮ

ЮЖНО-УРАЛЬСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ

ФАКУЛЬТЕТ «ЭКОНОМИКИ И ПРЕДПРИНИМАТЕЛЬСТВА»

Кафедра «Информационной безопасности»

КУРСОВАЯ РАБОТАПо курсу: Теория информационной безопасности и методология защиты информации (ТИБиМЗИ)

Тема: «ТЕОРИЯ И МЕТОДОЛОГИЯ ЗАЩИТЫ ИНФОРМАЦИИ В АДВОКАТСКОЙ КОНТОРЕ»

Работу выполнил:

студентка гр. ЭиП-284

Баликаева Ю.А.

Работу проверил:

Астахова Л.В.

Челябинск

2008

Содержание

1. Введение

1.1. Краткая характеристика (паспорт) предприятия

1.2. Обоснование актуальности проблемы защиты информации в адвокатской фирме

1.3. Цели

1.4. Задачи

2. Заключение

2.1. Концепция защиты информации в адвокатской фирме «Юстина»

2.2. Оценка степени важности полученной информации

3. Рекомендации

4. Информационно-аналитический обзор

4.1. Цели и задачи защиты информации в адвокатской конторе

4.2. Объекты и предметы защиты в адвокатской конторе

4.3. Факторы, влияющие на защиту информации в адвокатской конторе

4.4. Угрозы защищаемой информации в адвокатской конторе

4.5. Источники, виды и способы дестабилизирующего воздействия на защищаемую информацию

4.6. Причины дестабилизирующего воздействия на защищаемую информацию в адвокатской конторе

4.7. Каналы и методы несанкционированного доступа к защищаемой информации в адвокатской конторе

4.8. Основные направления, методы и средства защиты информации в адвокатской конторе

4.9. Организация комплексной системы защиты информации в адвокатской конторе

5. Источники информации и оценка их надежности

5.1. Список выявленной литературы

5.1.1. Консультант–Плюс

5.1.2. Текущие библиографические указатели и реферативные журналы

5.1.3. Электронный каталог

5.1.4. Информационно–поисковые системы Интернет

5.1.5. Сплошной просмотр периодических изданий

5.2. Список использованной литературы

5.2.1. Вторичные источники

5.2.2. Первичные источники

5.2.3. Оценка надежности использованных источников

6. Недостающая информация

7. Основная и альтернативная гипотезы

1. Введение

1.1. Краткая характеристика (паспорт) предприятия

1. Адвокатская фирма "Юстина" (конецформыначалоформыРоссия,

2. Фирма основана 25 марта 1992 года в городе Москве в форме товарищества юристов для оказания высококвалифицированных юридических услуг бизнесу.

3. Основной целью создания и деятельности фирмы было и остается предоставление юридических услуг российским и иностранным юридическим и физическим лицам в сфере бизнеса. Оказываемые услуги:

Защита интересов в суде

Фирма осуществляет представление и защиту интересов Клиента по любой категории дел во всех видах судопроизводства (арбитражных судах, судах общей юрисдикции, третейских судах, Конституционном Суде РФ, в Европейском Суде по правам человека) и на любых его стадиях.

Практика в области собственности

Специалисты Адвокатской фирмы «Юстина» по заданию Клиента осуществляют проведение юридических проверок (due diligence) предприятий, а также правовое сопровождение сделок с землей и другим недвижимым имуществом (изучение правоустанавливающих документов и «правовой истории» объекта недвижимости, выработка правовой концепции его приобретения, отчуждения, оптимизация налогообложения сделки, подготовка проекта договора, привлечение при необходимости нотариуса, оценщика, страховой организации).

Корпоративное право

Консультирование по любым вопросам корпоративных отношений. Подготовка правовой документации и организация проведения общих собраний акционеров крупных предприятий. Приобретение предприятий. Выработка рекомендаций по сохранению и защите собственности, организация учета и хранения прав собственника. Защита собственников предприятий от недружественных поглощений. Реструктуризация бизнеса. Сопровождение процесса приватизации государственных предприятий, акционерных обществ, созданных в порядке приватизации.

Налогообложение

Обжалование решений налоговых органов, действий должностных лиц в вышестоящих налоговых органах и судах. Обжалование нормативных правовых актов о налогах и сборах в судах. Защита интересов налогоплательщика путем обращения в Конституционный Суд РФ, в Европейский Суд по правам человека. Составление и подача заявлений, жалоб, других документов правового характера, представление интересов налогоплательщика в этих судах. Помощь руководству организаций и физическим лицам в принятии бизнес-решений, связанных с налогообложением. Правовой анализ документов, подготовка заключений, правовых позиций, выработка концепции защиты по сложным ситуациям и спорам (судебным делам) с налоговыми органами. Консультирование по вопросам налогообложения и ведения предпринимательской деятельности.

Медиация

Адвокаты Фирмы имеют опыт проведения согласительных процедур и участвуют в работе Объединенной службы медиации (посредничества) при РСПП.

Финансовое право, ценные бумаги

Оказание юридической поддержки компаниям, осуществляющим выпуск своих ценных бумаг, подготовка необходимых юридических документов. Рекомендации в области банковского права, в том числе при осуществлении международных финансовых операций. Правовое обслуживание банков и иных финансовых учреждений.

Антикризисные (банкротные) процедуры

Выработка рекомендаций по наиболее оптимальной процедуре банкротства предприятия-должника (внешнее управление, конкурсное производство), разработка концепции и сценария выбранной процедуры банкротства и ее правовое сопровождение.

Страхование

Выработка рекомендаций при подготовке сделок с участием страховых организаций. Оказание помощи в выборе типа страхования любого объекта – от сделки до недвижимого имущества. Представительство в арбитражных судах, судах общей юрисдикции при разрешении споров, связанных со страховыми отношениями.

Международное право

Правовая помощь при заключении контрактов и иных сделок с участием иностранных партнеров. Оказание услуг по разрешению вопросов, связанных с международным частным правом. Подготовка и правовая поддержка инвестиционных проектов.

Защита интеллектуальной собственности

Консультирование по вопросам владения, пользования, применения и распоряжения результатами интеллектуальной деятельности и другими, приравненными к ним объектами. Оказание правовой помощи в области авторского, патентного права, права на товарный знак и других средств индивидуализации участников гражданского оборота. Защита интеллектуальной собственности в суде.

Защита нематериальных благ (честь, достоинство, деловая репутация, доброе имя)

Правовая экспертиза перспективы защиты нематериальных благ. Представление интересов заказчика в суде.

Экологическое право

Консультирование по вопросам ответственности за экологические преступления. Участие в разработке проектов строительства промышленных объектов. Представительство в судебных инстанциях по вопросам применения экологического права.

Уголовное и административное право

Участие на предварительном следствии и в суде по уголовным делам в качестве защитника, представителя потерпевших, гражданских истцов и ответчиков. Защита интересов при производстве дел об административных правонарушениях, нарушениях таможенного и налогового законодательства. Представление прав и законных интересов руководителей компаний и граждан во всех правоохранительных и иных государственных органах в экстренных случаях с выездом на место конфликтной ситуации 24 часа в сутки. конецформыначалоформыконецформыначалоформыКроме этого, адвокатская фирма «Юстина» активно участвует в обучении юристов, менеджеров и других специалистов коммерческих организаций, частных предпринимателей основам гражданского права.

4. Организационная структура:

| Президент фирмы |

| Управляющие партнёры |

| Старшие партнёры |

| Партнёры |

| Юристы |

· Президент фирмы Буробин Виктор Николаевич

· Управляющие партнеры: конецформыначалоформыБуробин Виктор Николаевич, Бородин Сергей Вячеславович, Злобин Вадим Альбертович, Плетнев Владимир Юрьевич, Старовойтов Сергей Вальтерович, Степин Сергей Владимирович.

· Старшие партнеры:конецформыначалоформы Туктамишев Сергей Борисович, Федоров Ефим Петрович, Шаманский Олег Александрович

· Партнеры: Быковский Александр Васильевич, Вакула Владимир Васильевич, Гвоздяр Владимир Иванович, Гереев Артур Юсупович, Киселев Андрей Валентинович, Кривочкин Михаил Анатольевич, Малюгин Дмитрий Семенович, Неробеев Андрей Владимирович, Петров Сергей Борисович, Тарасенко Владимир Алексеевич, Поздняков Алексей Николаевич, Покусаев Илья Борисович, Скловский Константин Ильич, Сокол Павел Яковлевич, Томашевский Юрий Анатольевич, Чеблаков Дмитрий Сергеевич, Шубин Дмитрий Александрович

· Юристы: Буробина Екатерина Викторовна, Гренова Мария Геннадьевна, Казарез Павел Александрович, Каратеев Андрей Юрьевич, Кибенко Дмитрий Валерьевич, Леонькова Виктория Анатольевна, Луковников Константин Валерьевич

5. В составе фирмы сейчас 33 адвоката, 2 секретаря, 2 бухгалтера, 1 системный администратор, 2 охранника. «Юстина» состоит из дипломированных специалистов, среди которых доктора и кандидаты юридических наук, а также адвокаты со значительным опытом работы, профессиональный уровень которых подтвержден результатами практики. Партнеры фирмы являются членами Международного союза (Содружества) адвокатов и Федерального союза адвокатов России.

6. Средний доход предприятия за последние три года составляет примерно $ 245 тыс. Но при этом следует учитывать, что юридическая фирма уплачивает налоги в размере около 40% от чистой прибыли (доходы минус расходы). Кроме того, за счет получаемого вознаграждения адвокаты отчисляют средства на общие нужды адвокатской палаты; содержание соответствующего адвокатского образования; страхование профессиональной ответственности и иные расходы, связанные с осуществлением адвокатской деятельности.

7. Характеристика информационной системы предприятия.

Программно-аппаратные средства: система правового обеспечения LIGA; пакет Microsoft Office; 1С:Предприятие, Интернет-шлюз Advanced, биометрический турникет ТБИ 1.3, уличный комплект UPC-26-220(24), система видеонаблюдения внутри помещений, антижучки Профи (Antibug Profi): детекторы жучков и видеокамер, система сигнализации.

В офисе установлено 35 персональных компьютеров (у каждого адвоката свой, т.к. каждый занимается определенной отраслью права, + компьютер секретаря + компьютер системного администратора), 5 принтеров, 2 ксерокса, 2 сканера.

1С: Предприятие – это специализированная объектно-ориентированная система управления базами данных, предназначенная для автоматизации деятельности предприятия. В "Юстине" 1С-предприятие автоматизирует учетные задачи: кадровый учет, расчет зарплаты, бухгалтерский учет.

Для безопасного доступа пользователей локальной сети в Интернет, для защиты компьютеров от вторжений хакеров, вирусов, спама, точного подсчета трафика используется Интернет-шлюз Advanced на платформе Windows (от ИТ Энигма). В состав программного обеспечения входят прокси-сервер, межсетевой экран, антивирусная защита, система обнаружения атак, система анализа содержимого трафика, анти-спам, система построения VPN, система биллинга, система квотирования трафика.

Так как фирма хранит данные, не подлежащие разглашению (т.е. доступ к которым разрешен не всем), в фирме установлен биометрический турникет ТБИ 1.3. Человек, проходящий через турникет, автоматически сравнивается с базой данных людей, которым разрешен вход. Доступ разрешен только в случае совпадения лица человека с его трехмерной фотографией в базе данных. Изображения лиц, которым отказано в доступе, записываются для выявления попыток нарушения. Для защиты помещений – антижучки Профи (Antibug Profi): детекторы жучков и видеокамер и система видеонаблюдения внутри помещений.

На улице установлен уличный комплект UPC-26-220(24) для осуществления видеонаблюдения возле офиса. В комплект входит видеокамера, система термостабилизации, источник питания, коммутационная коробка. Расстояние передаваемого сигнала через видеолинию до

1.2. Обоснование актуальности проблемы защиты информации в адвокатской фирме

| "Чтобы получать от адвокатов необходимую помощь, люди должны доверять им такую информацию, которую они никому и ни при каких условиях не доверили бы..." |

| |

| "Теория адвокатуры", с.296. |

Обеспечение защиты информации в адвокатской конторе предусматривает необходимость защиты нескольких видов тайн: адвокатской, коммерческой и персональных данных. Наиболее важной представляется защита адвокатской тайны, т.к. адвокат не может оказывать результативную профессиональную помощь доверителю без полного взаимопонимания. Доверитель должен чувствовать абсолютную уверенность в том, что вопросы, обсуждаемые с адвокатом, и предоставленная им адвокату информация останутся конфиденциальными, без каких-либо требований или условий. Это одно из условий необходимости защиты информации в адвокатской конторе. Но кроме этого в адвокатской конторе, как и в любой другой фирме, существует необходимость защиты и некоторых других видов конфиденциальной информации, а именно персональных данных и коммерческой тайны. В связи с этим система обеспечения информационной безопасности в адвокатской конторе является крайне важной.

1.3. Цели

Поэтому целью руководителя адвокатской конторы является обеспечение надежной защиты информации на предприятии для его нормального функционирования. Следовательно, моя цель, как аналитика, заключается в разработке концепции защиты информации в адвокатской фирме «Юстина», которая могла бы стать основой для формирования комплексной системы защиты информации на этом предприятии, при этом соответствовала требованиям к системе безопасности адвокатской конторы и помогала избежать неоправданных расходов и возрастания вероятности угроз.

1.4. Задачи

Для достижения поставленной передо мной цели мне необходимо решить следующие задачи:

1. Определить цели и задачи защиты информации в адвокатской конторе.

2. Определить основные объекты защиты на предприятии.

3. Определить предмет защиты на предприятии.

4. Определить и охарактеризовать факторы, влияющие на защиту информации на предприятии.

5. Выявить возможные угрозы защищаемой информации в адвокатской конторе и их структуру.

6. Выявить источники, виды и способы дестабилизирующего воздействия на защищаемую информацию на предприятии

7. Выявить причины дестабилизирующего воздействия на защищаемую информацию на предприятии.

9. Определить основные направления, методы и средства защиты информации на предприятии.

2. Заключение

2.1. Концепция защиты информации в адвокатской фирме «Юстина»

Утверждено

постановлением

Президента фирмы «Юстина»

от _______ 200_года № __

Концепция защиты информации в адвокатской фирме «Юстина»

Концепция защиты информации в адвокатской фирме «Юстина» (далее - концепция) представляет собой систему взглядов на содержание проблемы защиты информации, а также на цели, задачи, принципы и основные направления формирования и развития системы защиты информации в адвокатской фирме «Юстина» (в дальнейшем – адвокатская фирма).

Цель разработки и внедрения Концепции – определение основных положений политики адвокатской фирмы в области защиты информации и создание единой системы правовых, организационных, технических и иных мер, надежно обеспечивающих защищенность адвокатской фирмы в информационной сфере. Концепция служит основой для разработки целевых программ по обеспечению защиты информации адвокатской фирмы и подготовки предложений по их совершенствованию.

I. Общие положения

Отправной точкой при разработке политики адвокатской фирмы в области защиты информации является ясное понимание роли и места системы защиты информации в деятельности адвокатской фирмы и в сфере обеспечения его безопасности в целом. Защита информации является одним из элементов общей политики адвокатской фирмы в области безопасности, которая охватывает более широкий круг вопросов, начиная от охраны материальных ценностей адвокатской фирмы и защиты его персонала до использования криптографических средств защиты информации и предотвращения возможной утечки информации за счет побочных электромагнитных излучений. Элементы общей системы безопасности адвокатской фирмы должны быть взаимосвязаны и согласованы.

Защита информации в адвокатской фирме основывается на ряде основополагающих принципов:

─ законности – соблюдение законодательства Российской Федерации по защите информации и законных интересов всех участников информационного обмена;

─ приоритетности - предварительное категорирование (ранжирование) информационных ресурсов адвокатской фирмы по степени важности в виде перечней сведений, подлежащих защите, и оценка реальных угроз информационной безопасности;

─ комплексного подхода – согласование мероприятий, проводимых в области защиты информации адвокатской фирмы, со всем комплексом мероприятий по физической и технической безопасности адвокатской фирмы, а также противодействие всем возможным угрозам информационной безопасности адвокатской фирмы; оптимальное сочетание проводимых мероприятий;

─ единой политики - координация деятельности различных подразделений адвокатской фирмы по созданию и поддержанию необходимого уровня защиты информации в адвокатской фирме, определение обязанностей и ответственности подразделений (их руководителей);

─ целесообразности - затраты на обеспечение защиты информации не должны превышать потери, которые может понести адвокатская фирма при реализации угроз.

Политика в области защиты информации в адвокатской фирме включает следующие основные этапы:

─ определение информации, подлежащей защите (объекты защиты);

─ определение возможных негативных воздействий на защищаемую информацию (угрозы) и способов реализации этих угроз;

─ определение ценности защищаемой информации (риски) и ее ранжирование;

─ разработка комплекса мер по поддержанию необходимого уровня защиты информации;

─ распределение полномочий и ответственности за обеспечение установленного режима безопасности.

Законодательной основой настоящей Концепции являются Конституция Российской Федерации, Гражданский и Уголовный кодексы, законы, указы, постановления, другие нормативные документы действующего законодательства Российской Федерации, документы Федеральной службы по техническому и экспортному контролю (ФСТЭК), а также нормативно-методические материалы и организационно-распорядительные документы организации, отражающие вопросы обеспечения информационной безопасности предприятия.

II. Цели и задачи защиты информации в адвокатской конторе

Целями защиты информации в адвокатской фирме являются:

· предотвращение утечки, хищения, утраты, искажения, подделки конфиденциальной информации (коммерческой и адвокатской тайны);

· предотвращение угроз безопасности личности и адвокатской конторы;

· предотвращение несанкционированных действий по уничтожению, модификации, искажению, копированию, блокированию конфиденциальной информации;

· предотвращение других форм незаконного вмешательства в информационные ресурсы и системы, обеспечение правового режима документированной информации как объекта собственности;

· защита конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных, имеющихся в информационных системах;

· сохранение, конфиденциальности документированной информации в соответствии с законодательством.

К задачам защиты информации в адвокатской фирме относятся:

1. Обеспечение деятельности адвокатской фирмы режимным информационным обслуживанием, то есть снабжением всех служб, подразделений и должностных лиц необходимой информацией, как засекреченной, так и несекретной. При этом деятельность по защите информации по возможности не должна создавать больших помех и неудобств в решении производственных и прочих задач, и в то же время способствовать их эффективному решению, давать адвокатской конторе преимущества перед конкурентами и оправдывать затраты средств на защиту информации.

2. Гарантия безопасности информации, ее средств, предотвращение утечки защищаемой информации и предупреждение любого несанкционированного доступа к носителям засекреченной информации.

3. Отработка механизмов оперативного реагирования на угрозы, использование юридических, экономических, организационных, социально-психологических, инженерно-технических средств и методов выявления и нейтрализации источников угроз безопасности адвокатской фирмы.

4. Документирование процесса защиты информации с тем, чтобы в случае возникновения необходимости обращения в правоохранительные органы, иметь соответствующие доказательства, что адвокатская фирма принимала необходимые меры к защите этих сведений.

5.Организация специального делопроизводства, исключающего несанкционированное получение конфиденциальной информации.

III. Основные объекты защиты

Основными объектами защиты в адвокатской фирме являются:

1.Информационные ресурсы, содержащие сведения, отнесенные в соответствии с действующим законодательством к адвокатской тайне, коммерческой тайне и иной конфиденциальной информации (в дальнейшем - защищаемой информации);

2.Средства и системы информатизации (средства вычислительной техники, информационно-вычислительные комплексы, сети, системы), на которых производится обработка, передача и хранение защищаемой информации;

3.Программные средства (операционные системы, системы управления базами данных, другое общесистемное и прикладное программное обеспечение) автоматизированной системы адвокатской фирмы, с помощью которых производится обработка защищаемой информации;

4.Помещения, предназначенные для ведения закрытых переговоров и совещаний;

5.Помещения, в которых расположены средства обработки защищаемой информации;

6.Технические средства и системы, обрабатывающие открытую информацию, но размещенные в помещениях, в которых обрабатывается защищаемая информация.

Подлежащая защите информация может находиться в адвокатской фирме:

─ на бумажных носителях;

─ в электронном виде (обрабатываться, передаваться и храниться средствами вычислительной техники);

─ передаваться по телефону, телефаксу, телексу и т.п. в виде электрических сигналов;

─ присутствовать в виде акустических и вибросигналов в воздушной среде и ограждающих конструкциях во время совещаний и переговоров;

─ записываться и воспроизводиться с помощью технических средств (диктофоны, видеомагнитофоны и др.).

IV. Угрозы защищаемой информации и возможные источники их возникновения

Под угрозами защищаемой информации понимаются потенциально возможные негативные воздействия на защищаемую информацию, к числу которых относятся:

1.Утрата сведений, составляющих адвокатскую тайну, коммерческую тайну адвокатской фирмы и иную защищаемую информацию, а также искажение (несанкционированная модификация, подделка) такой информации;

2.Утечка – несанкционированное ознакомление с защищаемой информацией посторонних лиц (несанкционированный доступ, копирование, хищение и т.д.), а также утечка информации по каналам связи и за счет побочных электромагнитных излучений;

3.Недоступность информации в результате ее блокирования, сбоя оборудования или программ, дезорганизации функционирования операционных систем рабочих станций, серверов, маршрутизаторов, систем управления баз данных, распределенных вычислительных сетей, воздействия вирусов, стихийных бедствий и иных форс-мажорных обстоятельств.

Источниками (каналами) возникновения угроз могут являться:

─ стихийные бедствия (пожары, наводнения и т.п.);

─ технические аварии (внезапное отключение электропитания, протечки и т.п.);

─ несанкционированное получение идентификаторов пользователей и их паролей, паролей доступа к общим ресурсам;

─ несанкционированная передача защищаемой информации из внутренней (локальной) сети в глобальную сеть Internet;

─ умышленное или неумышленное разглашение защищаемой информации;

─ хищение носителей информации или несанкционированное копирование информации;

─ посылка в ЛВС пакетов, нарушающих нормальную работу сети;

─ внедрение программ-троянов, резидентных программ, обеспечивающих получение полного контроля над компьютером;

─ внедрение деструктивных программ – вирусов, сетевых червей и пр.;

─ проникновение зловредных программ через Internet, электронную почту, гибкие диски, CD-диски;

─ получение информации о топологии сети, принципах ее функционирования, характеристической информации сети или участка сети;

─ хищение, физический вывод из строя технических средств;

─ прослушивание сетевого трафика (с целью получения информации о сетевых ресурсах, хешированных паролях, идентификаторах пользователей и пр.) с использованием легальных рабочих станций;

─ прослушивание сетевого трафика с использованием нелегальных компьютеров, подключенных к ЛВС физически (локально) или удаленно;

─ внедрение технических и программных средств скрытного съема информации с рабочих станций, средств связи, из помещений адвокатской фирмы, в которых обрабатывается защищаемая информация;

─ использование специальных методов и технических средств (побочные излучения, наводки по цепям питания, электронные закладки, дистанционное скрытое видеонаблюдение или фотографирование, применение подслушивающих устройств, перехват электромагнитных излучений и наводок и т.п.);

─ использование для доступа к информации так называемых "люков", "дыр" и "лазеек" и других возможностей обхода механизма разграничения доступа, возникающих вследствие несовершенства общесистемных компонентов программного обеспечения (операционных систем, систем управления базами данных и др.) и неоднозначностями языков программирования, применяемых в автоматизированных системах обработки данных;

─ незаконное подключение специальной регистрирующей аппаратуры к устройствам или линиям связи (перехват модемной и факсимильной связи);

─ умышленное изменение используемого программного обеспечения для несанкционированного сбора защищаемой информации.

V. Меры по обеспечению защиты информации в адвокатской конторе

Основными мерами по обеспечению защиты информации в адвокатской фирме являются:

─ административно-правовые и организационные;

─ технические, основанные на использовании аппаратно-программных и специальных средств;

─ режимные.

1. Административно-правовые и организационные меры:

1.1. Определение правового статуса всех субъектов отношений в информационной сфере, включая пользователей информационных и коммуникационных систем, установление их ответственности за соблюдение нормативных правовых актов адвокатской фирмы в этой сфере;

1.2. Разработка перечня возможных нарушений информационной безопасности и локальных нормативных актов, определяющих порядок защиты интересов адвокатской фирмы в сфере защиты информации;

1.3. Оценка эффективности действующих в адвокатской фирме локальных нормативных актов по обеспечению защиты информации;

1.4. Включение в должностные инструкции сотрудников обязанностей и ответственности в области обеспечения защиты информации;

1.5. Совершенствование системы обучения сотрудников адвокатской фирмы по вопросам защиты информации в адвокатской фирме;

1.6. Подготовка и повышение квалификации специалистов в области защиты информации;

1.7. Аттестация объектов информатизации по выполнению требований обеспечения защиты информации при проведении работ, связанных с использованием сведений, составляющих адвокатскую тайну и коммерческую тайну адвокатской фирмы;

1.8. Разработка правил (регламентов, порядков) эксплуатации технических и программных средств с указанием действий в случаях нарушения режима безопасности (подозрений на нарушение);

1.9. Оперативное реагирование (внедрение) на появление новых разработок в области информационных технологий;

1.10. Совершенствование нормативно-правовой базы, регламентирующей порядок обращения и работы в адвокатской фирме с конфиденциальной информацией и сведениями, составляющими адвокатскую тайну и коммерческую тайну адвокатской фирмы;

1.11. Совершенствование нормативно-правовой базы, регламентирующие порядок обмена конфиденциальной информацией между адвокатской фирмой и сторонними организациями;

1.12. Обеспечение принципа разграничения доступа: информация должна быть доступна только тем, кому она предназначена и разрешена;

1.13. Предоставление сотрудникам минимально достаточных прав по доступу к информации, необходимых для выполнения ими своих функциональных обязанностей;

1.14. Использование E-mail только в служебных целях;

1.15. Пользователи информационных ресурсов должны знать о наличии системы контроля и защиты информации.

2. Технические меры:

2.1. Использование лицензионного программного обеспечения;

2.2. Использование сертифицированных средств защиты информации для обработки, хранения и передачи конфиденциальной информации;

2.3. Соблюдение положений информационно-технологической политики адвокатской фирмы;

2.4. Обеспечение безотказной работы аппаратных средств;

2.5. Проведение комплексной антивирусной защиты;

2.6. Проведение аудита (контроль за деятельностью пользователей – успешный или неуспешный доступ к сетевым ресурсам, вход-выход в систему и пр.);

2.7. Проведение контроля трафика сети на отдельных ее участках (сегментах);

2.8. Проведение контроля состояния программного и информационного обеспечения компьютеров (состава и целостности программного обеспечения, корректности настроек и т.д.) и маршрутизаторов (маршрутных таблиц, фильтров, паролей);

2.9. Проведение эффективной парольной защиты;

2.10. Обеспечение резервного копирования;

2.11. Проведение контроля за несанкционированными физическими подключениями к автоматизированным системам;

2.12. Внедрение в ЛВС современной системы обнаружения вторжений;

2.13. Использование для подключения к почтовому серверу защищенного соединения с целью шифрования паролей;

2.14. Запрет несанкционированного доступа к ЛВС через удаленное соединение.

3. Режимные меры:

3.1. Хранение информации ограниченного распространения, составляющей адвокатскую тайну и коммерческую тайну адвокатской фирмы, разрешено только на специально подготовленной вычислительной технике, расположенной в специальных (выделенных) помещениях с ограниченным доступом;

3.2. Круг лиц из числа сотрудников адвокатской фирмы, имеющих право работы со сведениями, составляющими адвокатскую тайну и коммерческую тайну адвокатской фирмы, должен быть ограничен;

3.3. Установление специальных режимных мер, применяемых в целях защиты информации в адвокатской фирме (ведение специального делопроизводства, выделение специально оборудованных помещений, поддержание необходимого уровня пропускного и внутриобъектового режима, подбор кадров, проведение комплексных защитно-поисковых мероприятий и т.п.);

3.4. Аттестация объектов информатизации на соответствие требованиям обеспечения защиты информации при проведении работ, связанных с использованием конфиденциальных сведений, составляющих коммерческую тайну адвокатской фирмы;

3.5. Совершенствование пропускного и внутриобъектового режима в адвокатской фирме и повышение ответственности сотрудников за выполнение требований установленных режимов;

3.6. Разграничение доступа и контроль за доступом в выделенные помещения;

3.7. Создание эффективной системы контроля за выполнением сотрудниками адвокатской фирмы требований локальных нормативных актов по обеспечению защиты информации адвокатской фирмы;

3.8. Совершенствование нормативно-правовой базы, регламентирующей порядок обращения и работы в адвокатской фирме с конфиденциальной информацией и сведениями, составляющими адвокатскую тайну и коммерческую тайну адвокатской фирмы.

VI. Организация системы обеспечения защиты информации в адвокатской конторе

Система обеспечения информационной безопасности адвокатской фирмы строится на основе разграничения полномочий управленческих и функциональных подразделений адвокатской фирмы в данной сфере.

Основными элементами организационной системы обеспечения информационной безопасности адвокатской фирмы являются: Президент адвокатской фирмы, управляющие партнеры и служба защиты информации.

Президент адвокатской фирмы определяет приоритетные направления деятельности в области обеспечения защиты информации в адвокатской фирме и меры по реализации Концепции защиты информации, утверждает списки сведений, подлежащих защите.

Управляющие партнеры с учетом определенных Президентом адвокатской фирмы приоритетных направлений в области обеспечения защиты информации предусматривают выделение средств, необходимых для реализации программ и координируют деятельность подразделений с учетом требований защиты информации в адвокатской конторе.

Служба защиты информации во взаимодействии с другими структурными подразделениями адвокатской фирмы обеспечивает выполнение административно-правовых, организационных и режимных мер по обеспечению защиты информации, координирует деятельность подразделений адвокатской фирмы в области информационной безопасности, проводит работу по выявлению и оценке угроз, разрабатывает предложения по их предотвращению, контролирует деятельность подразделений по обеспечению информационной безопасности.

Руководители структурных подразделений адвокатской фирмы обеспечивают выполнение всеми подчиненными сотрудниками установленных требований в области обеспечения защиты информации.

Обеспечение защиты информации в адвокатской фирме непосредственно на рабочих местах возлагается на сотрудников адвокатской фирмы.

VII. Ответственность за нарушение требований защиты информации в адвокатской фирме

По степени опасности нарушения, связанные с несоблюдением локальных нормативных актов по обеспечению защиты информации в адвокатской фирме делятся на две группы:

1. Нарушения, повлекшие за собой наступление указанных выше нежелательных для адвокатской фирмы последствий (утечку или уничтожение информации);

2. Нарушения, в результате которых созданы предпосылки, способные привести к нежелательным для адвокатской фирмы последствиям (угроза уничтожения или утраты информации).

Нарушение требований локальных нормативных актов адвокатской фирмы по обеспечению защиты информации в адвокатской фирме является чрезвычайным происшествием и влечет за собой последствия, предусмотренные действующим законодательством Российской Федерации, локальными нормативными актами и договорами, заключенными между адвокатской фирмой и сотрудниками.

Степень ответственности за нарушение требований локальных нормативных актов в области защиты информации в адвокатской фирме определяется исходя из размера ущерба, причиненного адвокатской фирме.

Руководители структурных подразделений адвокатской фирмы несут персональную ответственность за обеспечение защиты информации в возглавляемых ими подразделениях.

VIII. Ожидаемые результаты реализации концепции защиты информации в адвокатской фирме

Реализация настоящей Концепции позволит:

─ улучшить организационную структуру системы защиты информации в адвокатской фирме, ее кадровое обеспечение;

─ повысить оснащенность адвокатской фирмы высокоэффективными средствами защиты информации, а также средствами контроля ее эффективности;

─ улучшить обеспеченность адвокатской фирмы документами в области защиты информации;

В результате будет создана система, соответствующая задачам обеспечения защиты информации в адвокатской конторе, и адекватно реагирующая на угрозы защищаемой информации в процессе деятельности адвокатской конторы.

2.2. Оценка степени важности полученной информации

Так как система организации защиты конфиденциальной информации включает в себя комплекс заранее разработанных на определенный срок мер, охватывающих совокупность всех видов деятельности, направленных на совершенствование обеспечения сохранности информации с учетом изменений внешних и внутренних условий и предписывающих конкретным лицам или подразделений определенный порядок действий, то крайне важным представляется ознакомление с полученной информацией. Например, знание объекта и предмета защиты в адвокатской конторе позволит определиться с целями и задачами разрабатываемой системы защиты информации на предприятии, знание возможностей методов и средств защиты информации позволит активно и комплексно применить их при рассмотрении и использовании правовых, организационных и инженерно-технических мер защиты конфиденциальной информации. Аналитические исследования, моделирование вероятных угроз позволят наметить при необходимости дополнительные меры защиты. При этом характеристика предприятия поможет оценить вероятность выполнения мер защиты, наличие методического материала, материального обеспечения, готовность службы защиты информации и персонала выполнить все необходимые меры. Знание недостатков в обеспечении сохранности конфиденциальной информации поможет спланировать дальнейшие мероприятия по обеспечению защиты информации.

Таким образом, я могу сделать вывод, что полученная информация не только поможет определиться с целями и задачами создания службы защиты информации, но и усовершенствовать уже имеющуюся службу защиты информации и спланировать дальнейшие мероприятия по защите конфиденциальной и общедоступной информации в адвокатской конторе «Юстина».

3. Рекомендации

I. Для обеспечения работоспособности разработанной системы защиты информации необходимо создать специальный отдел в составе организации, занимающийся данными вопросами – Службу защиты информации (СлЗИ).

1. Руководитель предприятия своим приказом должен назначить начальника службы защиты информации во главе группы компетентных сотрудников, которые высказывают свои предложения по объему, уровню и способам обеспечения сохранности конфиденциальной информации.

2. Руководитель группы, обладая соответствующей квалификацией в этой области, с привлечением отдельных специалистов должен сформировать предварительный список сведений, которые в дальнейшем войдут в «Перечень сведений, составляющих конфиденциальную информацию предприятия».

3. Руководитель группы на основе этого списка должен определить и представить на согласование необходимые к защите объекты (оборудование для обработки и обращения информации, программное обеспечение, коммуникации для передачи конфиденциальных данных, носители информации, персонал, допущенный к работе с использованием различных тайн).

4. Необходимы анализ существующих мер защиты соответствующих объектов, определение степени их недостаточности, неэффективности, физического и морального износа.

5. Необходимо изучение зафиксированных случаев попыток несанкционированного доступа к охраняемым информационным ресурсам и разглашения информации.

6. На основе опыта предприятия, а также используя метод моделирования ситуаций, группа специалистов должна выявить возможные пути несанкционированных действий по уничтожению информации, ее копированию, модификации, искажению, использованию и т. п. Угрозы ранжируются по степени значимости и классифицируются по видам воздействия.

7. На основе собранных данных необходимо оценить возможный ущерб предприятия от каждого вида угроз, который становится определяющим фактором для категорирования сведений в «Перечне» по степени важности, например — для служебного пользования, конфиденциально, строго конфиденциально.

8. Необходимо определить сферы обращения каждого вида конфиденциальной информации: по носителям, по территории распространения, по допущенным пользователям. Для решения этой задачи группа привлекает руководителей структурных подразделений и изучает их пожелания.

9. Группе необходимо подготовить введение указанных мер защиты.

Начальник СлЗИ является новой штатной единицей. На эту должность необходимо взять профессионала и специалиста в области защиты информации, а также хорошо знающего юридическую сторону этой проблемы, имеющего опыт руководства и координации работы подобных служб. Требования – высшее профессиональное образование и стаж работы в области защиты информации не менее 5 лет, хорошее знание законодательных актов в этой области, принципов планирования защиты.

В адвокатской фирме «Юстина» целесообразно организовать Службу защиты информации в следующем составе:

Ø Руководитель СлЗИ;

Ø сотрудник, занимающийся программно-аппаратной защитой;

Ø сотрудник, занимающийся инженерно-технической защитой.

Функции конфиденциального делопроизводства возложить на уже имеющихся сотрудников, занимающихся в данное время созданием и обработкой документов, содержащих конфиденциальную информацию (секретаря).

Для работы СлЗИ необходимо подготовить ряд нормативных документов:

ü Положение о СлЗИ;

ü Инструкцию по безопасности конфиденциальной информации.

ü Перечень сведений, составляющих конфиденциальную информацию.

ü Инструкцию по работе с конфиденциальной информацией.

ü Должностные инструкции сотрудников СлЗИ.

ü Инструкцию по обеспечению пропускного режима в компании.

ü Памятку работнику (служащему) о сохранении конфиденциальной информации.

II. Внести дополнения в Устав предприятия для документационного обеспечения защиты: «Предприятие имеет право самостоятельно устанавливать объем сведений, составляющих коммерческую и иную охраняемую законом тайну и порядок ее защиты. Фирма имеет право в целях защиты экономического суверенитета требовать от персонала, партнеров, контрагентов и иных физических и юридических лиц, учреждений и организаций обеспечения сохранности конфиденциальных сведений предприятия на основании договоров, контрактов и других документов». А также необходимо проставить грифы конфиденциальности:

Ø Самый низкий гриф конфиденциальности «ДСП» проставить на телефонные справочники, в которых указываются отдельные данные о кадровом составе или партнерах; журналы регистрации, документы, регламентирующие деятельность, служебную переписку (заявления, распоряжения, приказы, докладные и т.д.).

Ø Гриф “КОНФИДЕНЦИАЛЬНО” проставить на информации об отдельных аспектах деловых сделок за короткий промежуток времени; развернутые сведения о персонале компании (персональные данные работников); текущие документы, отражающие финансовую деятельность (коммерческая тайна); документы, содержащие данные о клиентах, не предоставляемые третьим лицам (сведения, составляющие адвокатскую тайну).

Ø Гриф “СТРОГО КОНФИДЕНЦИАЛЬНО” присвоить документам, содержащим данные о деловых сделках с партнерами или клиентами фирмы, об итогах деятельности за продолжительный период времени; документам, содержащим важнейшие аспекты коммерческой деятельности компании, стратегии деятельности, документам, содержащим детальную информацию о финансовом положении.

III. Необходимо дополнить технические средства защиты информации, а именно установить средства, защищающие от прослушивания телефонных переговоров, т.к. бывают случаи, когда клиенту нужна экстренная юридическая помощь или он находится в таком нервном состоянии, что может наговорить по телефону такие вещи, которые конкуренты могут использовать против него. К этому адвокатская фирма «Юстина» не готова. Поэтому некоторые юридические дела проигрываются из-за того, что противник имеет более современные средства перехвата необходимой информации для принятия соответствующих мер. Особенно это касается сложных и запутанных уголовных дел, а также связанных с собственностью большой стоимости.

IV. Периодически проводить тренинги с сотрудниками, на которых им объясняется важность защиты конфиденциальной информации в адвокатской фирме. А также ознакомить всех сотрудников с главой 28 Уголовного кодекса Российской Федерации «Преступления в сфере компьютерной информации».

V. Зафиксировать предложенные рекомендации, разработав пакет документов, включающий в себя:

§ Положение о конфиденциальной информации предприятия;

§ Инструкцию по защите конфиденциальной информации в информационной системе предприятия;

§ Предложения по внесению изменений в Устав предприятия;

§ Предложения по внесению изменений в трудовой договор, контракт с руководителем и коллективный договор;

§ Соглашение о неразглашении конфиденциальной информации предприятия с сотрудником;

§ Обязательство сотрудника о неразглашении конфиденциальной информации предприятия при увольнении;

§ Предложения о внесении изменений в Правила внутреннего распорядка предприятия (в части регламентации мер физической защиты информации и вопросов режима);

§ Предложения о внесении изменений в должностное (штатное) расписание предприятия (штат Службы защиты информации);

§ Предложения о внесении дополнений в должностные инструкции всему персоналу;

§ Ведомость ознакомления сотрудников предприятия с Положением о конфиденциальной информации и Инструкцией по защите конфиденциальной информации в ИС предприятия;

§ План проведения занятий с персоналом по сохранению и неразглашению конфиденциальной информации;

§ Предложения о внесении изменений в структуру интервью при приеме на работу (уточнение обязательств информационного характера с последних мест работы);

§ Предложения о внесении дополнений в стандартный договор с контрагентами.

4. Информационно-аналитический обзор

План

\u 4.1. Цели и задачи защиты информации в адвокатской конторе

4.2. Объекты и предметы защиты в адвокатской конторе

4.3. Факторы, влияющие на защиту информации в адвокатской конторе

4.4. Угрозы защищаемой информации в адвокатской конторе

4.5. Источники, виды и способы дестабилизирующего воздействия на защищаемую информацию

4.6. Причины дестабилизирующего воздействия на защищаемую информацию в адвокатской конторе

4.7. Каналы и методы несанкционированного доступа к защищаемой информации в адвокатской конторе

4.8. Основные направления, методы и средства защиты информации в адвокатской конторе

4.9. Организация комплексной системы защиты информации в адвокатской конторе

4.1. Цели и задачи защиты информации в адвокатской конторе

Целями защиты информации предприятия являются:

· предотвращение утечки, хищения, утраты, искажения, подделки конфиденциальной информации (коммерческой и адвокатской тайны);

· предотвращение угроз безопасности личности и предприятия;

· предотвращение несанкционированных действий по уничтожению, модификации, искажению, копированию, блокированию конфиденциальной информации;

· предотвращение других форм незаконного вмешательства в информационные ресурсы и системы, обеспечение правового режима документированной информации как объекта собственности;

· защита конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных, имеющихся в информационных системах;

· сохранение, конфиденциальности документированной информации в соответствии с законодательством [22].

К задачам защиты информации на предприятии относятся:

1. Обеспечение управленческой, финансовой и маркетинговой деятельности предприятия режимным информационным обслуживанием, то есть снабжением всех служб, подразделений и должностных лиц необходимой информацией, как засекреченной, так и несекретной. При этом деятельность по защите информации по возможности не должна создавать больших помех и неудобств в решении производственных и прочих задач, и в то же время способствовать их эффективному решению, давать предприятию преимущества перед конкурентами и оправдывать затраты средств на защиту информации.

2. Гарантия безопасности информации, ее средств, предотвращение утечки защищаемой информации и предупреждение любого несанкционированного доступа к носителям засекреченной информации.

3. Отработка механизмов оперативного реагирования на угрозы, использование юридических, экономических, организационных, социально-психологических, инженерно-технических средств и методов выявления и нейтрализации источников угроз безопасности компании.

4. Документирование процесса защиты информации, особенно сведений, составляющих коммерческую тайну, с тем, чтобы в случае возникновения необходимости обращения в правоохранительные органы, иметь соответствующие доказательства, что предприятие принимало необходимые меры к защите этих сведений.

5.Организация специального делопроизводства, исключающего несанкционированное получение конфиденциальной информации [4, с.313].

4.2. Объекты и предметы защиты в адвокатской конторе

Основными объектами защиты в адвокатской конторе являются:

· персонал (так как эти лица допущены к работе с охраняемой законом информацией (адвокатская и коммерческая тайны, персональные данные) либо имеют доступ в помещения, где эта информация обрабатывается).

· объекты информатизации – средства и системы информатизации, технические средства приема, передачи и обработки информации, помещения, в которых они установлены, а также помещения, предназначенные для проведения служебных совещаний, заседаний и переговоров с клиентами;

· информация ограниченного доступа:

ü адвокатская тайна (факт обращения к адвокату, включая имена и названия доверителей; все персональные данные клиентов; все доказательства и документы, собранные адвокатом входе подготовки к делу; сведения, полученные адвокатом от доверителей; информация о доверителе, ставшая известной адвокату в процессе оказания юридической помощи; содержание правовых советов, данных непосредственно доверителю или ему предназначенных; все адвокатское производство по делу; условия соглашения об оказании юридической помощи, включая денежные расчеты между адвокатом и доверителем; любые другие сведения, связанные с оказанием адвокатом юридической помощи) [9, с. 30],

ü коммерческая тайна (сведения о применяемых оригинальных методах управления фирмой, сведения о подготовке, принятии и исполнении отдельных решений руководства фирмы по коммерческим, организационным и др. вопросам; сведения о фактах проведения, целях, предмете и результатах совещаний и заседаний органов управления организации (управляющих партнеров); сведения о кругообороте средств организации, финансовых операциях, состоянии банковских счетов организации и проводимых операциях, об уровне доходов организации, о состоянии кредитов организации (пассивы и активы); сведения о рыночной стратегии фирмы, об эффективности коммерческой деятельности фирмы; обобщенные сведения клиентах и других партнерах, состоящих в деловых отношениях с организацией; обобщенные сведения о внутренних и зарубежных фирм как потенциальных конкурентах, оценка качества деловых отношений с конкурирующими предприятиями; сведения об условиях конфиденциальности, из которых можно установить порядок соглашения и другие обязательства организации с клиентами; сведения о методах расчета, структуре, уровне реальных цен на услуги и размеры скидок; сведения о порядке и состоянии организации защиты коммерческой тайны, о порядке и состоянии организации охраны, системы сигнализации, пропускном режиме[19]),

ü персональные данные работников (фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное положение, образование, профессия, уровень квалификации, доход, наличие судимостей и некоторая другая информация, необходимая работодателю в связи с трудовыми отношениями и касающаяся конкретного работника[20]).

· защищаемая от утраты общедоступная информация:

ü документированная информация, регламентирующая статус предприятия, права, обязанности и ответственность его работников (Устав, журнал регистрации, учредительный договор, положение о деятельности, положения о структурных подразделениях, должностные инструкции работников)

ü информация, которая может служить доказательным источником в случае возникновения конфликтных ситуаций (расписки)

· материальные носители охраняемой законом информации (личные дела работников, личные дела клиентов, электронные базы данных работников и клиентов, бумажные носители и электронные варианты приказов, постановлений, планов, договоров, отчетов, составляющих коммерческую тайну)

· средства защиты информации (Интернет-шлюз Advanced, биометрический турникет ТБИ 1.3, уличный комплект UPC-26-220(24), система сигнализации, антижучки и др.)

· технологические отходы (мусор), образовавшиеся в результате обработки охраняемой законом информации (личные дела бывших клиентов)

Предметом защиты информации в адвокатской конторе являются носители информации, на которых зафиксированы, отображены защищаемые сведения [4, с.311]:

· Личные дела клиентов в бумажном и электронном (база данных клиентов) виде;

· Личные дела работников в бумажном и электронном (база данных работников) виде;

· Приказы, постановления, положения, инструкции, соглашения и обязательства о неразглашении, распоряжения, договоры, планы, отчеты, ведомость ознакомления с Положением о конфиденциальной информации и другие документы, составляющие коммерческую тайну, в бумажном и электронном виде.

4.3. Факторы, влияющие на защиту информации в адвокатской конторе

Внешние факторы:

· деятельность конкурентных юридических фирм, направленная против интересов фирмы «Юстина»;

· деятельность правоохранительных органов власти, направленная на удовлетворение собственных интересов и не учитывающая при этом интересы адвокатской фирмы (обыски адвокатов без предварительного получения решения суда; изъятие в ходе обысков документов, содержащих конфиденциальную информацию; формальный подход судей при вынесении решений о проведении обыска у адвоката; обыск в помещениях занимаемых адвокатом в отсутствие адвоката; незаконный досмотр адвокатского производства адвокатов как один из способов незаконного доступа к адвокатской тайне) [8, 14];

· недостаточная разработанность нормативной правовой базы, регулирующей отношения в информационной сфере, а также недостаточная правоприменительная практика (например, несостыковка пунктов Уголовно-процессуального кодекса Российской Федерации и закона «Об адвокатской деятельности и адвокатуре в Российской Федерации», закон «О противодействии легализации (отмыванию) доходов, полученных преступным путем, и финансированию терроризма», предписывающий адвокатам выполнять роль секретных сотрудников правоохранительных органов) [8, 14, 21].

Внутренние факторы:

· недостаточное внимание к обеспечению защиты информации со стороны руководства (в адвокатской фирме нет отдельной службы защиты информации);

· довольно равнодушное отношение к обеспечению защиты информации со стороны сотрудников фирмы (записывание паролей на бумаге, использование одинаковых паролей и т.д.);

· недостаточное финансирование мероприятий по обеспечению информационной безопасности предприятия;

· недостаточное количество квалифицированных кадров в области обеспечения информационной безопасности в адвокатской фирме (в данный момент в штате фирмы «Юстина» нет ни одного специалиста по защите информации).

4.4. Угрозы защищаемой информации в адвокатской конторе

Внешние угрозы:

· Конкуренты (адвокатские фирмы, являющиеся конкурентами «Юстине»);

· Административные органы (органы государственной власти);

· Преступники, хакеры.

Внутренние угрозы:

· Персонал;

· Администрация предприятия.

Классификация угроз:

1. По объектам:

1.1. Персонал;

1.2. Материальные ценности;

1.3. Финансовые ценности.

2. По ущербу:

2.1. Материальный;

2.2. Моральный.

3. По величине ущерба:

3.1. Предельный (полное разорение);

3.2. Значительный (некоторая валового дохода);

3.3. Незначительный (потеря прибыли).

4. По отношению к объекту:

4.1. Внутренние;

4.2. Внешние.

5. По вероятности возникновения:

5.1. Весьма вероятные;

5.2. Вероятные;

5.3. Маловероятные.

6. По характеру воздействия:

6.1. Активные;

6.2. Пассивные.

7. По причине проявления:

7.1. Стихийные;

7.2. Преднамеренные.

4.5. Источники, виды и способы дестабилизирующего воздействия на защищаемую информацию

К источникам дестабилизирующего воздействия на информацию относятся [4, с.203]:

1. люди;

2. технические средства отображения (фиксации), хранения, обработки, воспроизведения, передачи информации, средства связи и системы обеспечения их функционирования;

3. природные явления.

Самым распространенным, многообразным и опасным источником дестабилизирующего воздействия на защищаемую информацию являются люди. К ним относятся:

- сотрудники данной адвокатской фирмы;

- лица, не работающие в фирме, но имеющие доступ к защищаемой информации предприятия в силу служебного положения (из контролирующих органов государственной и муниципальной власти и др.);

- сотрудники конкурирующих отечественных и зарубежных фирм;

- лица из криминальных структур, хакеры.

Эти категории людей подразделяются на две группы:

- имеющие доступ к носителям данной защищаемой информации, техническим средствам ее отображения, хранения, обработки, воспроизведения, передачи и системам обеспечения их функционирования и

- не имеющие такового.

Самым многообразным этот источник является потому, что ему, по сравнению с другими источниками, присуще значительно большее количество видов и способов дестабилизирующего воздействия на информацию [4, с. 204].

Самым опасным этот источник является потому, что он самый массовый; воздействие с его стороны носит регулярный характер; его воздействие может быть не только непреднамеренным но и преднамеренным и оказываемое им воздействие может привести ко всем формам проявления уязвимости информации (со стороны остальных источников – к отдельным формам).

К техническим средствам отображения, хранения, обработки, воспроизведения, передачи информации и средствам связи в адвокатской конторе относятся электронно-вычислительная техника (персональные компьютеры); копировально-множительная техника (ксероксы, принтеры, сканеры); средства видео- и звукозаписывающей и воспроизводящей техники (видеокамеры, диктофоны) и средства телефонной, телеграфной, факсимильной, громкоговорящей передачи информации.

Системы обеспечения функционирования технических средств отображения, хранения, обработки, воспроизведения и передачи информации это системы электроснабжения, водоснабжения, теплоснабжения, кондиционирования и вспомогательные электрические и радиоэлектронные средства (электрические часы, бытовые магнитофоны и др.).

Природные явления включают стихийные бедствия и атмосферные явления.

Виды и способы дестабилизирующего воздействия на защищаемую информацию дифференцируются по источникам воздействия. Самое большее количество видов и способов дестабилизирующего воздействия имеет отношение к людям[4, с. 207].

Со стороны людей возможны следующие виды воздействия, приводящие к уничтожению, искажению и блокированию:

1. Непосредственное воздействие на носители защищаемой информации.

2. Несанкционированное распространение конфиденциальной информации.

3. Вывод из строя технических средств отображения, хранения, обработки, воспроизведения, передачи информации и средств связи.

4. Нарушение режима работы перечисленных средств и технологии обработки информации.

5. Вывод из строя и нарушение режима работы систем обеспечения функционирования названных средств.

Способами непосредственного воздействия на носители защищаемой информации могут быть:

- физическое разрушение носителя (поломка, разрыв и др.);

- создание аварийных ситуаций для носителей (поджог, искусственное затопление, взрыв и т.д.);

- удаление информации с носителей (замазывание, стирание, обесцвечивание и др.);

- создание искусственных магнитных полей для размагничивания носителей;

- внесение фальсифицированной информации в носители;

-непреднамеренное оставление их в неохраняемой зоне, чаще всего в общественном транспорте, магазине, на рынке, что приводит к потере носителей[4].

Несанкционированное распространение конфиденциальной информации может осуществляться путем:

- словесной передачи (сообщения) информации;

- передачи копий (снимков) носителей информации;

- показа носителей информации;

- ввода информации в вычислительные сети;

- опубликования информации в открытой печати;

- использования информации в открытых публичных выступлениях, в т.ч. по радио, телевидению;

- потеря носителей информации.

К способам вывода из строя технических средств отображения, хранения, обработки, воспроизведения, передачи информации и средств связи и систем обеспечения их функционирования, приводящим к уничтожению, искажению и блокированию, можно отнести:

- неправильный монтаж средств;

- поломку (разрушение) средств, в т.ч. разрыв (повреждение) кабельных линий связей;

- создание аварийных ситуаций для технических средств (поджог, искусственное затопление, взрыв и др.);

- отключение средств от сетей питания;

- вывод из строя или нарушение режима работы систем обеспечения функционирования средств;

- вмонтирование в ЭВМ разрушающих радио- и программных закладок;

- нарушение правил эксплуатации систем.

Способами нарушения режима работы технических средств отображения, хранения, обработки, воспроизведения, передача информации, средств связи и технологии обработки информации, приводящими к уничтожению, искажению и блокированию информации, могут быть:

- повреждение отдельных элементов средств;

- нарушение правил эксплуатации средств;

- внесение изменений в порядок обработки информации;

- заражение программ обработки информации вредоносными программами;

- выдача неправильных программных команд;

- превышение расчетного числа запросов;

- создание помех в радио эфире с помощью дополнительного звукового или шумового фона, изменения (наложения) частот передачи информации;

- передача ложных сигналов – подключение подавляющих фильтров в информационные цепи, цепи питания и заземления;

- нарушение (изменение) режима работы систем обеспечения функционирования средств.

К видам дестабилизирующего воздействия на защищаемую информацию со стороны технических средств отображения, хранения, обработки, воспроизведения, передачи информации и средств связи и систем обеспечения их функционирования относятся выход средств из строя; сбои в работе средств и создание электромагнитных излучений. Это приводит к уничтожению, искажению, блокированию, разглашению (соединение с номером телефона не того абонента, который набирается, или слышимость разговора других лиц из-за неисправности в цепях коммутации телефонной станции). Электромагнитные излучения, в том числе побочные, образующиеся в процессе эксплуатации средств, приводят к хищению информации.

К стихийным бедствиям и одновременно видам воздействия следует отнести землетрясение, наводнение, ураган (смерч) и шторм. К атмосферным явлениям (видам воздействия) относят грозу, дождь, снег, перепады температуры и влажности воздуха, магнитные бури. Они приводят к потере, уничтожению, искажению, блокированию и хищению.

Способами воздействия со стороны и стихийных бедствий и атмосферных явлений могут быть:

- разрушение (поломка);

- затопление;

- сожжение носителей информации, средств отображения, хранения, обработки, воспроизведения, передачи информации и кабельных средств связи, систем обеспечения функционирования этих средств;

- нарушение режима работы средств и систем, а также технологии обработки информации.

4.6. Причины дестабилизирующего воздействия на защищаемую информацию в адвокатской конторе